Abuso de DNS: tipos e contramedidas

- por Ilona K.

Apenas em abril e maio de 2024, a Internet Corporation for Assigned Names and Numbers (ICANN) recebeu 1.558 reclamações sobre diferentes tipos de abuso, incluindo abuso de DNS. No entanto, muitos casos passam despercebidos, o que expõe empresas de todos os portes ao risco de perdas por ciberataques.

O Sistema de Nomes de Domínio (DNS) é um componente crucial para o funcionamento de qualquer site. Ele atua como o principal sistema de roteamento de tráfego, garantindo que os sites carreguem corretamente e fiquem acessíveis aos usuários. Por sua importância, o DNS se tornou um alvo prioritário para ciberataques destrutivos.

Se a infraestrutura de DNS não estiver funcionando bem, os sites não vão carregar corretamente. Cibercriminosos podem redirecionar o tráfego do site para servidores maliciosos para roubar dados ou instalar malware, usando técnicas avançadas como sequestro de domínio e envenenamento de cache para infiltrar registros e infraestrutura de DNS.

De acordo com o Global DNS Threat Report 2022 da IDC, 88% das empresas sofreram ao menos um ataque de DNS, com um custo médio de cerca de US$ 942.000. Normalmente, as empresas enfrentam cerca de sete ataques por ano.

Em seu relatório de 2024, a Interisle, especializada em tecnologia de internet e estratégia de redes, constatou que, entre setembro de 2023 e agosto de 2024, foi registrado um total de 16,3 milhões de ataques – 54% a mais do que há um ano. Entre esses ataques, 8,6 milhões usaram domínios únicos, quase o dobro do número do ano anterior.

Mesmo que sua empresa não tenha sido alvo de abuso de DNS no passado, é importante entender a ameaça e implementar medidas de segurança para mitigar riscos potenciais.

O que é abuso de DNS?

DNS (Domain Name System) é um sistema que traduz nomes de domínio legíveis por humanos em endereços de Protocolo de Internet (IP), que os computadores usam para se identificar na rede.

Abuso de DNS é uma atividade maliciosa que busca interromper a infraestrutura de DNS ou fazê-la operar de forma indevida. Atividades abusivas incluem corromper dados de zonas de DNS, obter controle administrativo de um servidor de nomes e inundar o DNS com milhares de mensagens para degradar os serviços de resolução de nomes.

Tipos de abuso de DNS

Segundo a Internet and Jurisdiction Policy Network*, a ICANN reconhece cinco categorias principais de abuso de DNS:

- Botnets. Uma botnet é uma rede de dispositivos infectados com malware (bots) que seguem comandos de um servidor central de comando e controle (C&C). Nesse tipo de abuso de DNS, nomes de domínio são usados para identificar hosts que controlam botnets e conjuntos de computadores infectados por malware. Esses domínios podem ser usados para realizar várias atividades maliciosas, como campanhas de spam ou phishing.

- Malware. Nomes de domínio que permitem a hospedagem e distribuição de software prejudicial ou intrusivo, que pode ser instalado nos sistemas dos usuários finais sem seu conhecimento ou consentimento.

- Pharming. Um tipo de fraude em que alguém finge ser o site de outra pessoa para roubar informações. O invasor altera o endereço IP de um nome de domínio conhecido. Quando os usuários acessam o site com o IP modificado, são direcionados ao site do invasor, que é disfarçado para parecer o site do titular original do domínio.

- Phishing. Os invasores criam sites falsos que parecem legítimos. Eles fazem isso para roubar informações confidenciais, como nomes de usuário e senhas. Podem usar o DNS para redirecionar os usuários a esses sites falsos.

- Spam. É usado como meio para distribuir as formas de abuso de DNS mencionadas acima. Isso inclui domínios anunciados em campanhas de e-mail em massa não autorizadas ou usados como nomes para sistemas de troca de e-mails de spam.

A gama mais ampla de ameaças à segurança do DNS inclui:

- Ataques de negação de serviço (DoS). Ataques DoS são projetados para tornar um site ou servidor inacessível, deixando-o sem resposta. Isso pode ser alcançado de diversas formas, por exemplo, sobrecarregando o site com tanto tráfego que ele não consegue mais responder às consultas. Alternativamente, o invasor pode explorar vulnerabilidades de segurança no sistema para torná-lo instável.

- Ataques distribuídos de negação de serviço (DDoS). Ataques DDoS buscam sobrecarregar sites ou servidores com tráfego de múltiplas fontes, tornando o site inacessível.

- Envenenamento de cache. O invasor envia respostas de DNS falsas às consultas. Ele faz o servidor acreditar que os dados errados são os corretos para um determinado domínio. O servidor armazena essa resposta incorreta em seu cache e a fornece em consultas futuras.

- Ataques ao protocolo. Aproveitam um recurso específico ou um bug de implementação em um protocolo instalado no computador da vítima para consumir recursos em excesso.

*A Internet and Jurisdiction Policy Network é uma organização multissetorial que busca enfrentar os desafios decorrentes da relação entre a internet global e as jurisdições nacionais.

A Secretaria dessa organização facilita um processo de formulação de políticas em nível global que envolve mais de 400 participantes essenciais de governos, das maiores empresas de internet do mundo, operadores técnicos, grupos da sociedade civil, academia e organizações internas em mais de 70 países.

Como combater o abuso de DNS

Entender o risco potencial é o primeiro passo – agora vamos ver o que pode ser feito para proteger sua empresa do abuso de DNS.

1. Registre um domínio com foco em segurança. Se você quiser criar um novo domínio, verifique a extensão do domínio ou, pelo menos, leia as avaliações. Caso contrário, você pode se deparar com uma extensão como .ICU, conhecida por enviar spam. Em dezembro de 2019, houve 6.799 tentativas registradas de enviar spam a partir de domínios .ICU. Posteriormente, a ICANN decidiu realizar uma limpeza dessa extensão, removendo a maioria dos domínios. Se você comprar um domínio com um sufixo de má reputação, pode acabar perdendo-o ou tendo sua imagem prejudicada ao usar a extensão.

Ao registrar um domínio já utilizado, verifique o histórico. Isso inclui quais sites foram hospedados anteriormente no domínio, quais backlinks ele tinha e quem era o proprietário. A forma mais fácil de fazer isso é na Wayback Machine ou usando o serviço Who.is, que fornece dados WHOIS.

2. Monitore e analise o tráfego regularmente. Configure sistemas de monitoramento de DNS para detectar atividades suspeitas. Aqui estão algumas ferramentas para analisar o tráfego e identificar padrões incomuns que indiquem um ataque ou abuso:

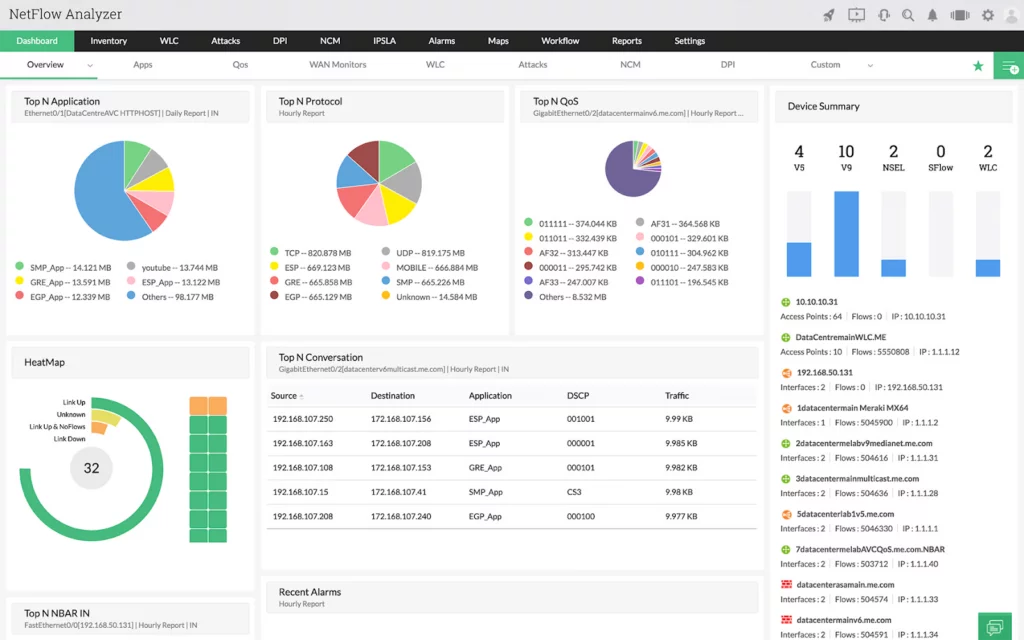

- ManageEngine NetFlow Analyzer coleta e analisa dados de tráfego de rede. Essa ferramenta fornece informações em tempo real sobre o tráfego e permite monitorar, analisar e gerenciar a atividade da rede.

Fonte: GEEKFLARE

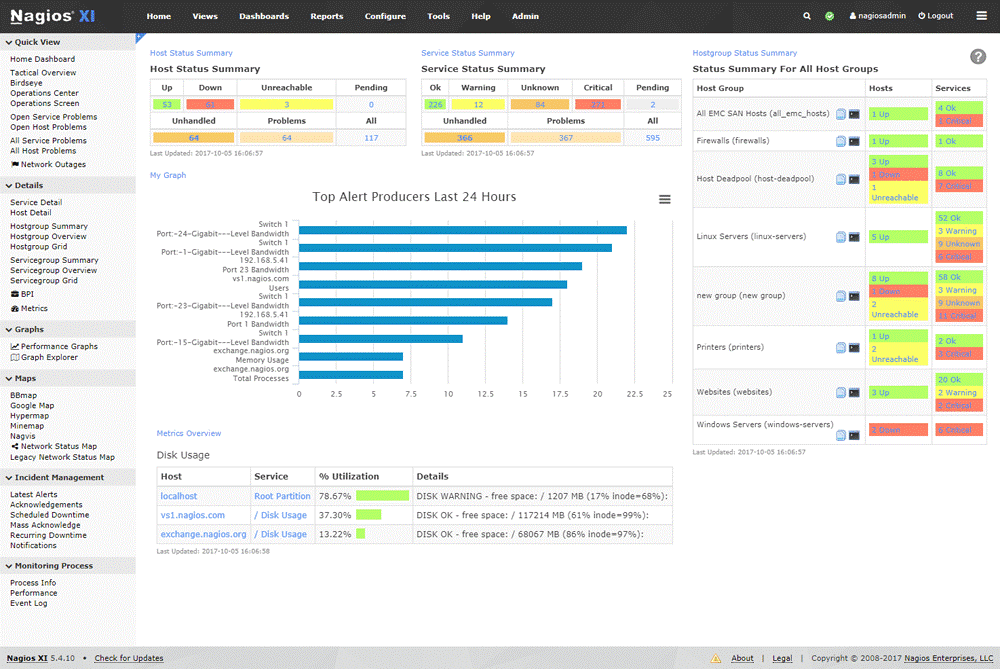

- Nagios permite acompanhar o tráfego de DNS na sua rede. Ele gera relatórios detalhados e apresenta os dados de monitoramento de DNS em formato visual, incluindo gráficos, tabelas e painéis.

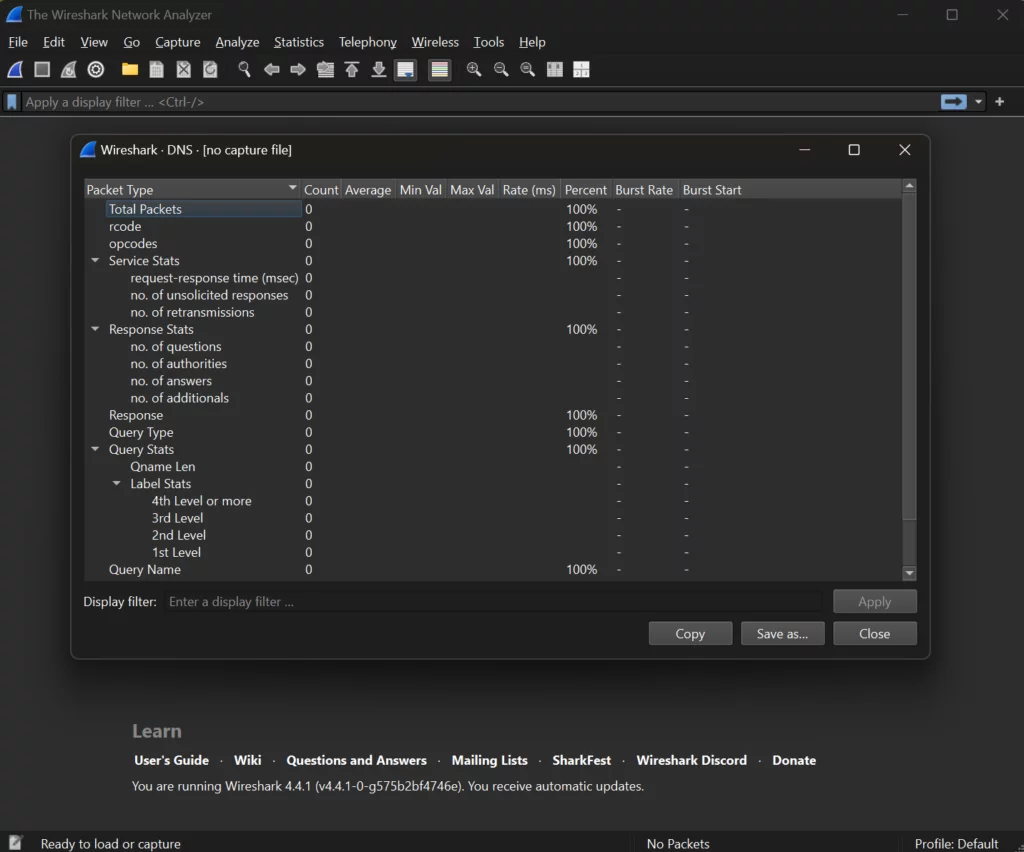

- Wireshark, um analisador de tráfego que pode detectar fluxos de dados maliciosos. Você precisa capturar e abrir o tráfego DNS entre os clientes e o seu próprio servidor de DNS aplicando um filtro. Depois, salve os dados em um arquivo PCAP (Packet Capture) e crie scripts para buscar padrões de atividade suspeita no arquivo.

3. Use DNSSEC. As Extensões de Segurança do DNS (DNSSEC) são um conjunto de ferramentas que aumentam a segurança do DNS. Ao verificar a autenticidade das respostas às consultas de DNS, o DNSSEC ajuda a prevenir ataques como o envenenamento de cache. Ele garante a integridade e a confiabilidade dos dados.

Ativar a proteção DNSSEC para um domínio envolve as seguintes etapas:

- Verifique o valor máximo de TTL (Time to Live) na zona do domínio.

- Assine a zona do domínio.

- Crie uma cadeia de confiança.

Para ativar e manter o DNSSEC, é necessário publicar e atualizar manualmente os registros DS (Delegation Signer) na zona do domínio pai.

O DNSSEC opera com base no princípio de assinaturas digitais. O administrador mantém registros de nomes de domínio e respectivos endereços IP. Para cada registro, o DNSSEC atribui uma assinatura digital exclusiva vinculada a ele. Todas as respostas do DNSSEC são compatíveis com versões anteriores e incluem uma assinatura digital.

4. Filtre e bloqueie domínios maliciosos. Use soluções de filtragem de DNS para bloquear o acesso a sites maliciosos conhecidos por meio de listas de bloqueio e de permissão, filtragem por categorias e políticas personalizadas. Alguns serviços de filtragem de DNS incluem AdGuard DNS, Cisco Umbrella e NextDNS.

Bloquear domínios maliciosos garante proteção contra ameaças de rede, como ransomware e phishing, além de permitir mais controle sobre conteúdo e conformidade com regulamentações do setor.

5. Gestão e resposta a incidentes. Tenha um plano claro de resposta a incidentes de abuso de DNS e planeje a criação de uma equipe de gestão de incidentes – especialistas em cibersegurança e privacidade de dados, advogados e partes interessadas do negócio – para analisar e mitigar o impacto.

Normalmente, a resposta a incidentes começa quando a equipe de segurança recebe um alerta confiável de um sistema de gerenciamento de informações e eventos de segurança (SIEM). Em seguida, a equipe deve determinar se o evento se qualifica como incidente e isolar os sistemas afetados para mitigar a ameaça.

Às vezes, incidentes têm consequências que levam muito tempo para serem resolvidas. Nesses casos, as empresas podem precisar restaurar dados de backups, lidar com ransomware ou notificar clientes de que seus dados foram comprometidos.

6. Atualizações e patches regulares. Manter seus softwares e sistemas atualizados ajuda a protegê-los de vulnerabilidades conhecidas que poderiam ser exploradas para abuso de DNS.

7. Acompanhe os registradores de nomes de domínio. Fique atento às notificações do seu registrador de domínio. Elas podem trazer informações sobre domínios suspeitos, ou você pode solicitar a ajuda deles para identificar, investigar e resolver qualquer questão relacionada à segurança.

8. Acompanhe comunidades e iniciativas de segurança. Manter-se atualizado sobre as últimas tendências e ameaças relacionadas ao abuso de DNS é essencial. Além disso, essas comunidades e iniciativas permitem que as organizações compartilhem suas experiências e boas práticas com outros participantes.

A ICANN estabeleceu um programa de mitigação de abuso de DNS. Esse programa funciona como uma plataforma centralizada para a ICANN abordar diversos aspectos do abuso de DNS e tem como objetivo apoiar a comunidade da ICANN na mitigação de atividades nocivas associadas a nomes de domínio. A ICANN conta com as seguintes medidas para combater o abuso de DNS:

- The Inferential Analysis of Maliciously Registered Domains (INFERMAL) project. Cibercriminosos costumam registrar domínios para realizar phishing, distribuição de malware e campanhas de spam. Há muitos motivos pelos quais esses agentes preferem certos registrantes a outros. O objetivo do INFERMAL é analisar sistematicamente as preferências dos atacantes.

- The Special Interest Forums on Technology (SIFT). Esse fórum é usado para discussões técnicas e análise de contribuições sobre tecnologias emergentes e tendências relacionadas ao sistema de identificadores da internet. Isso inclui nomes de domínio e o DNS, endereços IP, números de sistemas autônomos e várias atribuições de parâmetros de protocolo.

O abuso de DNS é uma ameaça séria para empresas e usuários. No entanto, com a ajuda das medidas e ferramentas mencionadas acima, você pode reduzir sua probabilidade e impacto.

Quer mais dicas para proteger seu negócio online? Visite o it.com Domains blog e entre em contato conosco nas redes sociais.

Este artigo foi traduzido por inteligência artificial e pode conter imprecisões. Consulte o original em inglês.

Leia também