Злоупотребления DNS: виды и меры противодействия

- автор Ilona K.

Содержание

Только за апрель – май 2024 года, Интернет-корпорация по присвоению имён и номеров (ICANN) получила 1 558 жалоб на разные виды злоупотреблений, включая злоупотребления DNS. Однако многие случаи остаются незамеченными, из-за чего компании любого масштаба рискуют понести убытки из-за кибератак.

Система доменных имён (DNS) – важнейший компонент работы любого сайта. Она выступает главным механизмом маршрутизации трафика, обеспечивая корректную загрузку сайтов и доступ к ним для пользователей. Именно из-за своей значимости DNS стал одной из основных целей разрушительных кибератак.

Если DNS-инфраструктура работает плохо, сайты не будут загружаться как следует. Киберпреступники могут перенаправлять трафик сайта на вредоносные серверы, чтобы похищать данные или устанавливать вредоносное ПО, используя продвинутые методы вроде перехвата домена и отравления кэша, чтобы проникать в DNS-записи и инфраструктуру.

Согласно Global DNS Threat Report от IDC за 2022 год, 88% компаний столкнулись как минимум с одной DNS-атакой, при средней стоимости примерно $942 000. Как правило, компании в среднем сталкиваются примерно с семью атаками в год.

В отчёте за 2024 год компания Interisle, специализирующаяся на интернет-технологиях и сетевой стратегии, выяснила, что в период с сентября 2023 года по август 2024 года было зафиксировано в общей сложности 16,3 млн атак – на 54% больше, чем годом ранее. Среди этих атак 8,6 млн приходились на уникальные домены, что почти вдвое превышает показатель прошлого года.

Даже если раньше ваш бизнес не сталкивался со злоупотреблениями DNS, важно понимать эту угрозу и внедрять меры безопасности, чтобы снизить потенциальные риски.

Что такое злоупотребления DNS?

DNS (Domain Name System) – это система, которая переводит понятные человеку доменные имена в адреса Internet Protocol (IP), по которым компьютеры идентифицируют друг друга в сети.

Злоупотребления DNS – это вредоносная деятельность, направленная на нарушение работы DNS-инфраструктуры или принуждение её работать не так, как задумано. К злоупотреблениям относятся искажение данных DNS-зоны, получение административного контроля над сервером имён, а также заваливание DNS тысячами сообщений, чтобы ухудшить работу служб разрешения имён.

Виды злоупотреблений DNS

По данным Internet and Jurisdiction Policy Network*, ICANN выделяет пять основных категорий злоупотреблений DNS:

- Ботнеты. Ботнет – это сеть устройств, заражённых вредоносным ПО (ботами), которые выполняют команды с центрального сервера управления и контроля (C&C). При таком виде злоупотреблений DNS доменные имена используются для идентификации хостов, управляющих ботнетами и массивами заражённых компьютеров. Их могут задействовать для самых разных вредоносных действий, например для спам- или фишинговых кампаний.

- Вредоносное ПО. Доменные имена, позволяющие размещать и распространять вредоносное или навязчивое программное обеспечение, которое может устанавливаться на системы конечных пользователей без их ведома или согласия.

- Фарминг. Вид мошенничества, при котором злоумышленник выдаёт себя за сайт другого человека или компании, чтобы украсть информацию. Атакующий меняет IP-адрес известного доменного имени. Когда пользователи заходят на сайт с подменённым IP-адресом, их перенаправляет на сайт злоумышленника, замаскированный под сайт законного владельца домена.

- Фишинг. Злоумышленники создают поддельные сайты, которые выглядят как настоящие. Делают они это, чтобы похитить конфиденциальные данные, например логины и пароли. Для перенаправления пользователей на такие фальшивые сайты они могут использовать DNS.

- Спам. Он используется как способ распространения форм злоупотреблений DNS, упомянутых выше. Сюда входят домены, которые рекламируются в несанкционированных массовых e-mail-рассылках или используются в качестве имён для спам-систем обмена электронной почтой.

Более широкий спектр угроз безопасности DNS включает:

- Атаки типа отказ в обслуживании (DoS). DoS-атаки нацелены на то, чтобы сделать сайт или сервер недоступным, вынудив его перестать отвечать. Этого можно добиться несколькими способами – например, залив сайт таким объёмом трафика, что он больше не сможет отвечать на запросы. Либо злоумышленник может использовать уязвимости безопасности в системе, чтобы сделать её нестабильной.

- Распределённые атаки типа отказ в обслуживании (DDoS). DDoS-атаки стремятся перегрузить сайты или серверы трафиком из множества источников, делая ресурс недоступным.

- Отравление кэша. Злоумышленник отправляет поддельные DNS-ответы на запросы. Он заставляет сервер считать неверные данные правильными для конкретного домена. Сервер сохраняет этот неправильный ответ в кэше и выдаёт его при последующих запросах.

- Протокольные атаки. Они используют конкретную особенность или ошибку реализации протокола, установленного на компьютере жертвы, чтобы потреблять слишком много ресурсов.

*Internet and Jurisdiction Policy Network – многостейкхолдерная организация, цель которой – решать проблемы, возникающие на стыке глобального интернета и национальных юрисдикций.

Секретариат этой организации обеспечивает глобальный процесс разработки политики с участием более 400 ключевых заинтересованных сторон: правительств, крупнейших интернет-компаний мира, технических операторов, групп гражданского общества, академической среды и международных организаций более чем из 70 стран.

Как бороться со злоупотреблениями DNS

Понимание потенциального риска – первый шаг. Теперь посмотрим, что можно сделать, чтобы защитить компанию от злоупотреблений DNS.

1. Регистрируйте домен с учётом безопасности. Если планируется создать новый домен, стоит проверить доменную зону или хотя бы почитать отзывы. Иначе можно столкнуться с таким расширением, как .ICU, которое хорошо известно рассылкой спама. К декабрю 2019 года было зафиксировано 6 799 попыток доставить спам с доменов .ICU. Впоследствии ICANN решила провести чистку этой доменной зоны, удалив большинство доменов. Если купить домен с сомнительным суффиксом, в итоге можно его лишиться или же пострадает репутация при использовании такого расширения.

При регистрации домена, который уже использовался, проверьте его историю. Важно понять, какие сайты ранее размещались на домене, какие у них были обратные ссылки и кто владел доменом. Проще всего сделать это через Wayback Machine или с помощью сервиса Who.is, который предоставляет данные WHOIS.

2. Регулярно отслеживайте и анализируйте трафик. Настройте системы мониторинга DNS, чтобы выявлять подозрительную активность. Вот несколько инструментов для анализа трафика и обнаружения необычных паттернов, которые указывают на атаку или злоупотребления:

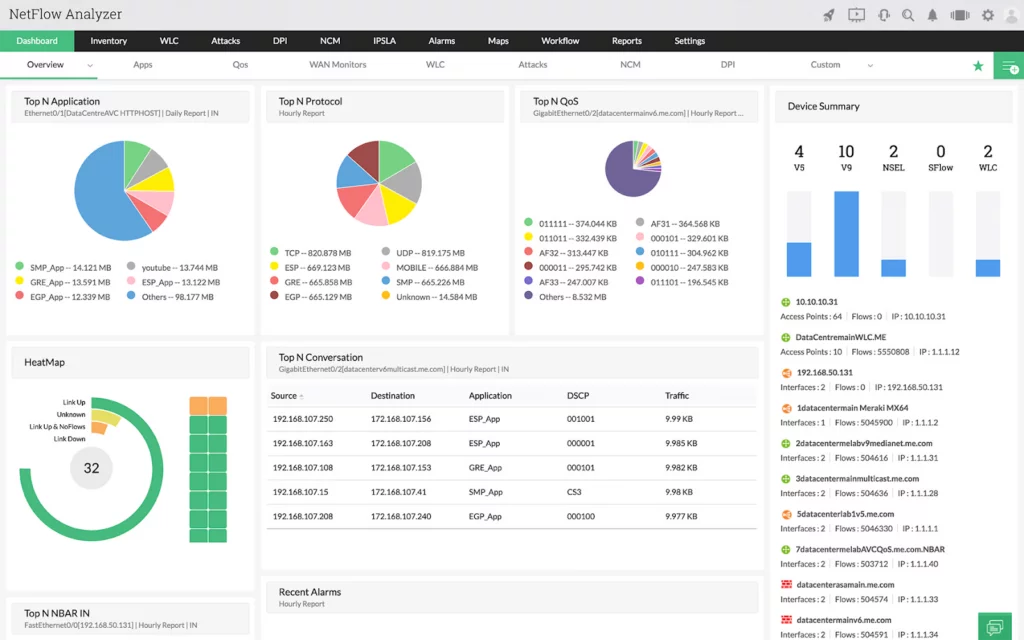

- ManageEngine NetFlow Analyzer собирает и анализирует данные сетевого трафика. Этот инструмент даёт информацию о сетевом трафике в реальном времени и позволяет отслеживать, анализировать и управлять сетевой активностью.

Источник: GEEKFLARE

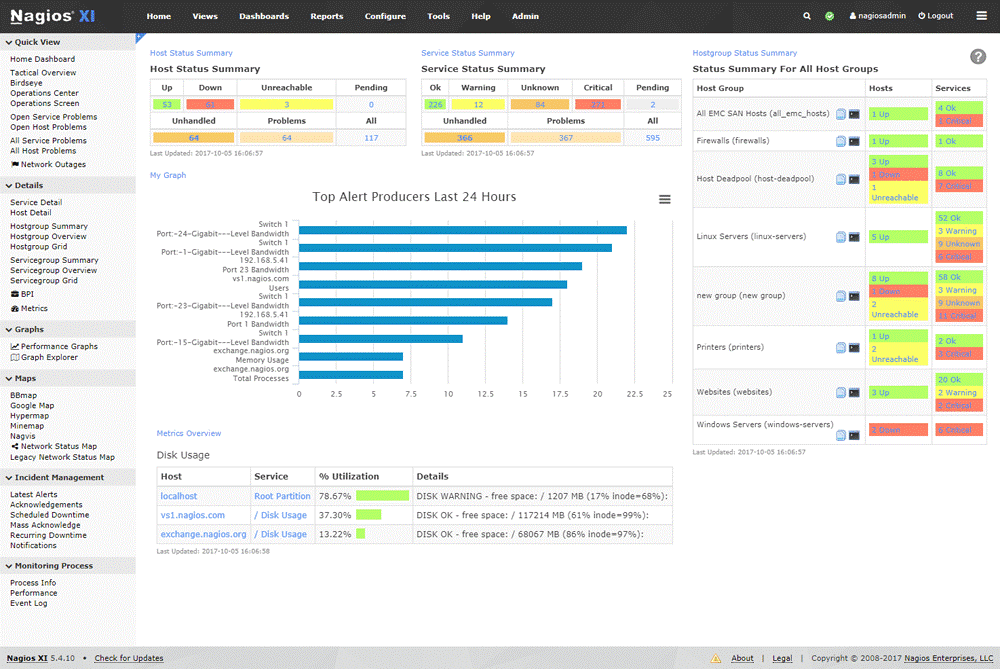

- Nagios позволяет отслеживать DNS-трафик в вашей сети. Он формирует подробные отчёты и отображает данные мониторинга DNS в наглядном виде, включая графики, диаграммы и дашборды.

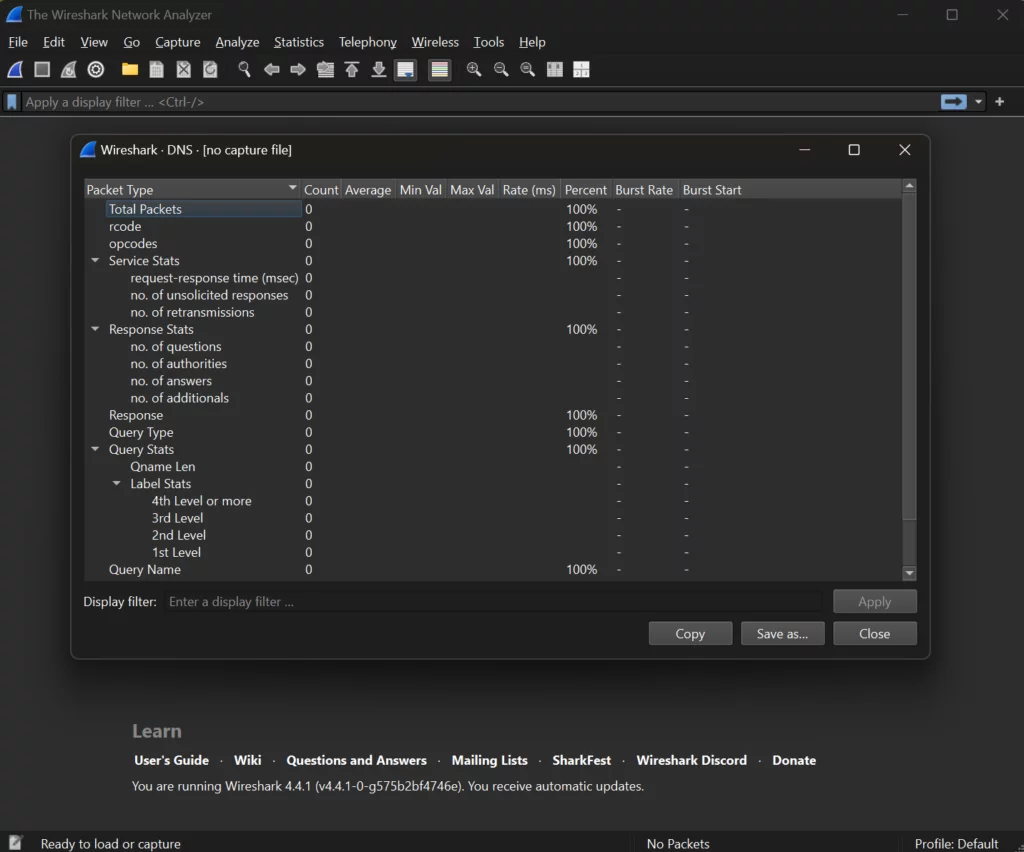

- Wireshark, анализатор трафика, который способен выявлять вредоносные потоки данных. Нужно записать и открыть фильтр DNS-трафика между клиентами и вашим DNS-сервером. Затем сохраните данные в файл PCAP (Packet Capture) и создайте скрипты для поиска в файле подозрительных паттернов активности.

3. Используйте DNSSEC. DNS Security Extensions (DNSSEC) – это набор инструментов, который повышает безопасность DNS. Проверяя подлинность ответов на DNS-запросы, DNSSEC помогает предотвращать атаки вроде отравления кэша. Он гарантирует целостность и надёжность данных.

Включение защиты DNSSEC для домена включает следующие шаги:

- Проверьте максимальное значение TTL (Time to Live) в зоне домена.

- Подпишите зону домена.

- Создайте цепочку доверия.

Чтобы включить и поддерживать DNSSEC, нужно вручную публиковать и обновлять DS-записи (Delegation Signer) в родительской зоне домена.

DNSSEC работает по принципу цифровых подписей. Администратор ведёт записи доменных имён и соответствующих IP-адресов. Для каждой записи DNSSEC назначает уникальную цифровую подпись, которая строго ей соответствует. Все ответы DNSSEC обратно совместимы и содержат цифровую подпись.

4. Фильтруйте и блокируйте вредоносные домены. Используйте решения для DNS-фильтрации, чтобы блокировать доступ к заведомо вредоносным сайтам с помощью чёрных списков, белых списков, фильтрации по категориям и пользовательских политик. Некоторые сервисы DNS-фильтрации: AdGuard DNS, Cisco Umbrella и NextDNS.

Блокировка вредоносных доменов обеспечивает защиту от сетевых угроз, таких как программы-вымогатели и фишинг, даёт больше контроля над контентом и помогает соблюдать отраслевые требования и регуляторные нормы.

5. Управление инцидентами и реагирование. Должен быть понятный план реагирования на инциденты, связанные со злоупотреблениями DNS, а также план формирования команды по управлению инцидентами – специалистов по кибербезопасности и защите данных, юристов и представителей бизнеса – чтобы анализировать ситуацию и снижать последствия.

Как правило, реагирование на инцидент начинается, когда команда безопасности получает достоверное оповещение от системы управления информацией и событиями безопасности (SIEM). Затем команде следует определить, является ли событие инцидентом, и изолировать затронутые системы, чтобы минимизировать угрозу.

Иногда последствия инцидентов устраняются довольно долго. В таких случаях компаниям может понадобиться восстановить данные из резервных копий, разбираться с программами-вымогателями или уведомлять клиентов о том, что их данные были скомпрометированы.

6. Регулярные обновления и патчи. Поддержание программного обеспечения и систем в актуальном состоянии помогает защититься от известных уязвимостей, которые могут быть использованы для злоупотреблений DNS.

7. Следите за уведомлениями регистратора доменных имён. Внимательно отслеживайте уведомления от вашего регистратора домена. Он может сообщать о подозрительных доменах, либо можно обратиться к нему за помощью в выявлении, расследовании и устранении любых проблем, связанных с безопасностью.

8. Следите за сообществами и инициативами в сфере безопасности. Так проще оставаться в курсе последних тенденций и угроз, связанных со злоупотреблениями DNS. Кроме того, это позволяет организациям делиться опытом и лучшими практиками с другими участниками.

ICANN создала программу по снижению злоупотреблений DNS. Она служит централизованной площадкой для ICANN по работе с разными аспектами злоупотреблений DNS и призвана поддерживать сообщество ICANN в снижении вредоносной активности, связанной с доменными именами. ICANN использует следующие меры для борьбы со злоупотреблениями DNS:

- Проект Inferential Analysis of Maliciously Registered Domains (INFERMAL). Киберпреступники часто регистрируют домены для фишинга, распространения вредоносного ПО и спам-кампаний. Причин, по которым такие злоумышленники предпочитают одних регистрантов другим, множество. Цель INFERMAL – системно анализировать предпочтения атакующих.

- Special Interest Forums on Technology (SIFT). Этот форум используется для технических обсуждений и рассмотрения материалов по новым технологиям и трендам, связанным с системой интернет-идентификаторов. Сюда входят доменные имена и DNS, IP-адреса, номера автономных систем и различные назначения параметров протоколов.

Злоупотребления DNS – серьёзная угроза для компаний и пользователей. Тем не менее с помощью мер и инструментов, перечисленных выше, можно снизить вероятность таких инцидентов и их последствия.

Хотите больше советов по защите бизнеса в интернете? Загляните в блог it.com Domains и свяжитесь с нами в социальных сетях.

Эта статья была переведена искусственным интеллектом и может содержать неточности. Читайте оригинал на английском языке.

Читайте также