Зловживання DNS: типи та протидія

- автор Ilona K.

Лише у квітні – травні 2024 року, Інтернет-корпорація з присвоєння імен і номерів (ICANN) отримала 1 558 скарг на різні типи зловживань, зокрема й зловживання DNS. Однак багато випадків залишаються непоміченими, наражаючи бізнес будь-якого масштабу на ризик збитків від кібератак.

Система доменних імен (DNS) – критично важливий компонент роботи будь-якого вебсайту. Вона слугує основною системою маршрутизації трафіку, забезпечуючи коректне завантаження сайтів і доступність для користувачів. Через свою важливість DNS став однією з головних цілей руйнівних кібератак.

Якщо інфраструктура DNS працює неналежно, вебсайти не завантажуватимуться коректно. Кіберзлочинці можуть переспрямовувати трафік сайту на шкідливі сервери, щоб викрадати дані або встановлювати шкідливе ПЗ, застосовуючи просунуті методи на кшталт викрадення домену та отруєння кешу, аби проникнути в DNS-записи та інфраструктуру.

Згідно з Global DNS Threat Report за 2022 рік від IDC, 88% компаній зазнали щонайменше однієї DNS-атаки, а середня вартість становила приблизно $942 000. Зазвичай компанії переживають близько семи атак на рік.

У своєму звіті за 2024 рік Interisle, що спеціалізується на інтернет-технологіях і мережевій стратегії, виявила: у період між вереснем 2023 року та серпнем 2024 року загалом було зафіксовано 16,3 мільйона атак – на 54% більше, ніж рік тому. Серед цих атак 8,6 мільйона використовували унікальні домени – майже вдвічі більше, ніж торік.

Навіть якщо раніше ваш бізнес не стикався зі зловживанням DNS, важливо розуміти цю загрозу та впроваджувати заходи безпеки, щоб зменшити потенційні ризики.

Що таке зловживання DNS?

DNS (Domain Name System) – це система, що перетворює доменні імена, зрозумілі людині, на адреси Internet Protocol (IP), які комп'ютери використовують, щоб ідентифікувати одне одного в мережі.

Зловживання DNS – це зловмисна діяльність, спрямована на порушення роботи інфраструктури DNS або на те, щоб змусити її працювати у непередбачений спосіб. До таких дій належать підміна даних DNS-зони, отримання адміністративного контролю над сервером імен і засипання DNS тисячами повідомлень, аби погіршити роботу сервісів резолюції імен.

Типи зловживання DNS

Згідно з Internet and Jurisdiction Policy Network*, ICANN визнає п’ять основних категорій зловживання DNS:

- Ботнети. Ботнет – це мережа пристроїв, заражених шкідливим ПЗ (ботами), які виконують команди з центрального сервера керування та контролю (C&C). У цьому типі зловживання DNS доменні імена використовують для ідентифікації хостів, що керують ботнетами та колекціями заражених комп'ютерів. Це можна застосовувати для різних зловмисних дій, зокрема для спам- або фішингових кампаній.

- Шкідливе ПЗ. Доменні імена, що дають змогу розміщувати та поширювати шкідливе або нав’язливе програмне забезпечення, яке може бути встановлене на системи кінцевих користувачів без їхнього відома чи згоди.

- Фармінг. Різновид шахрайства, коли хтось видає себе за чужий вебсайт, щоб викрасти інформацію. Зловмисник змінює IP-адресу відомого доменного імені. Коли користувачі відвідують сайт із підміненою IP-адресою, їх спрямовують на сайт нападника, замаскований під сайт справжнього власника домену.

- Фішинг. Зловмисники створюють підробні вебсайти, які виглядають як справжні. Вони роблять це, щоб викрасти конфіденційну інформацію, наприклад імена користувачів і паролі. Також можуть використовувати DNS, аби переспрямовувати користувачів на ці фальшиві сайти.

- Спам. Його використовують як спосіб поширення згаданих вище форм зловживання DNS. До цього належать домени, які рекламують у несанкціонованих масових email-кампаніях або використовують як назви для спам-систем обміну електронною поштою.

Ширший спектр загроз безпеці DNS також охоплює:

- Атаки відмови в обслуговуванні (DoS). DoS-атаки призначені для того, щоб зробити вебсайт або сервер недоступним, змусивши його не відповідати. Це можна реалізувати кількома способами, наприклад, засипати вебсайт таким обсягом трафіку, що він більше не зможе відповідати на запити. Або ж зловмисник може скористатися вразливостями безпеки в системі, щоб зробити її нестабільною.

- Розподілені атаки відмови в обслуговуванні (DDoS). DDoS-атаки спрямовані на те, щоб перевантажити вебсайти або сервери трафіком із багатьох джерел і зробити сайт недоступним.

- Отруєння кешу. Зловмисник надсилає підробні DNS-відповіді на запити. Вони змушують сервер вважати неправильні дані правильними для конкретного домену. Сервер зберігає цю некоректну відповідь у своєму кеші та видає її під час наступних запитів.

- Атаки на протоколи. Використовують певну особливість або помилку реалізації в протоколі, встановленому на комп'ютері жертви, щоб споживати надто багато ресурсів.

*Internet and Jurisdiction Policy Network – багатостороння організація, яка прагне розв’язувати проблеми, що виникають на перетині глобального інтернету та національних юрисдикцій.

Секретаріат цієї організації забезпечує глобальний політичний процес за участю понад 400 ключових стейкхолдерів – урядів, найбільших у світі інтернет-компаній, технічних операторів, груп громадянського суспільства, академічної спільноти та міжнародних організацій у понад 70 країнах.

Як боротися зі зловживанням DNS

Розуміння потенційного ризику – це перший крок. Тепер подивімося, що можна зробити, щоб захистити компанію від зловживання DNS.

1. Реєструйте домен із урахуванням безпеки. Якщо потрібно створити новий домен, перевірте доменну зону або принаймні почитайте відгуки. Інакше можна натрапити на зону на кшталт .ICU, яка добре відома розсиланням спаму. До грудня 2019 року було зафіксовано 6 799 спроб доставити спам із доменів .ICU. Згодом ICANN вирішила провести чистку цієї доменної зони, видаливши більшість доменів. Якщо придбати домен із сумнівним суфіксом, у підсумку можна його втратити або зазнати репутаційних втрат під час використання такої зони.

Реєструючи домен, який уже використовували раніше, перевірте його історію. Зокрема, які сайти раніше були розміщені на домені, які зворотні посилання вони мали та хто володів доменом. Найпростіше зробити це в Wayback Machine або за допомогою сервісу Who.is, який надає дані WHOIS.

2. Регулярно відстежуйте й аналізуйте трафік. Налаштуйте системи моніторингу DNS, щоб виявляти підозрілу активність. Ось деякі інструменти для аналізу трафіку та виявлення нетипових шаблонів, які вказують на атаку або зловживання:

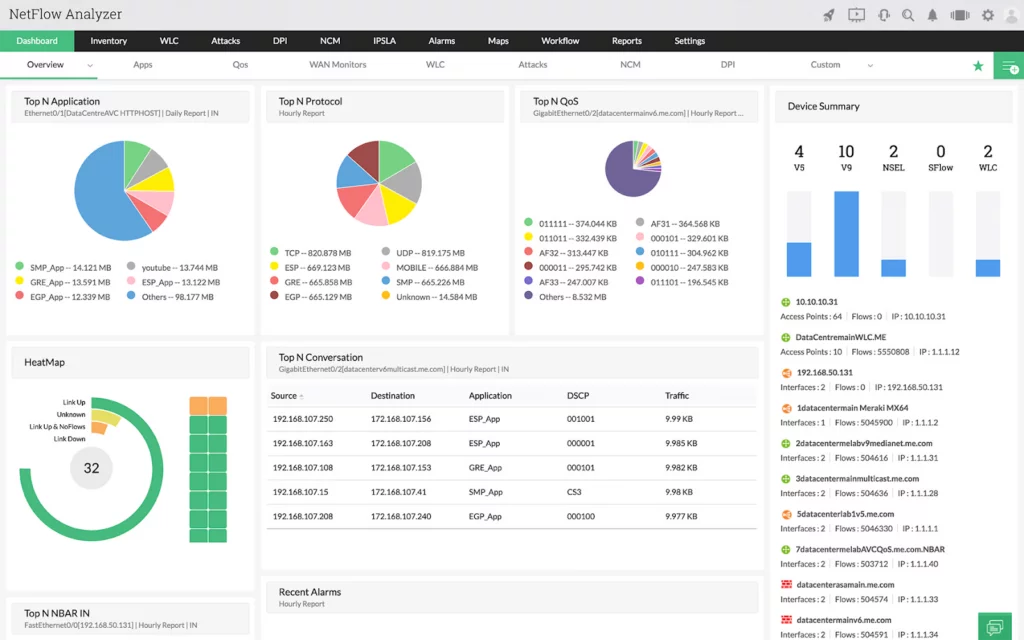

- ManageEngine NetFlow Analyzer збирає та аналізує дані мережевого трафіку. Цей інструмент надає інформацію про мережевий трафік у реальному часі та дає змогу відстежувати, аналізувати й керувати мережевою активністю.

Джерело: GEEKFLARE

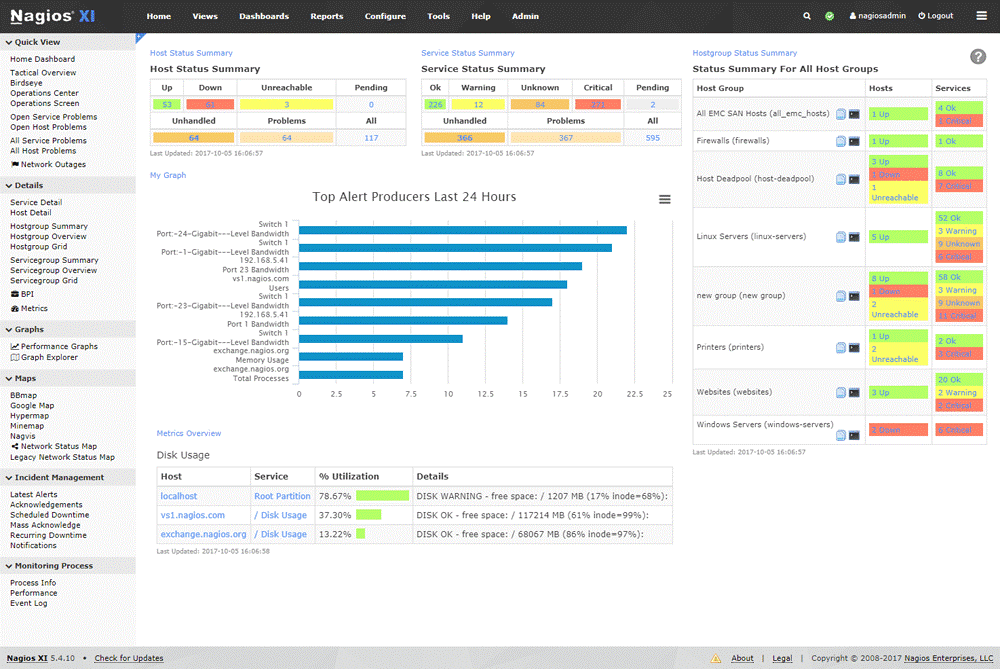

- Nagios дає змогу відстежувати DNS-трафік у вашій мережі. Він формує детальні звіти та подає дані моніторингу DNS у візуальному форматі, зокрема графіки, діаграми та інформаційні панелі.

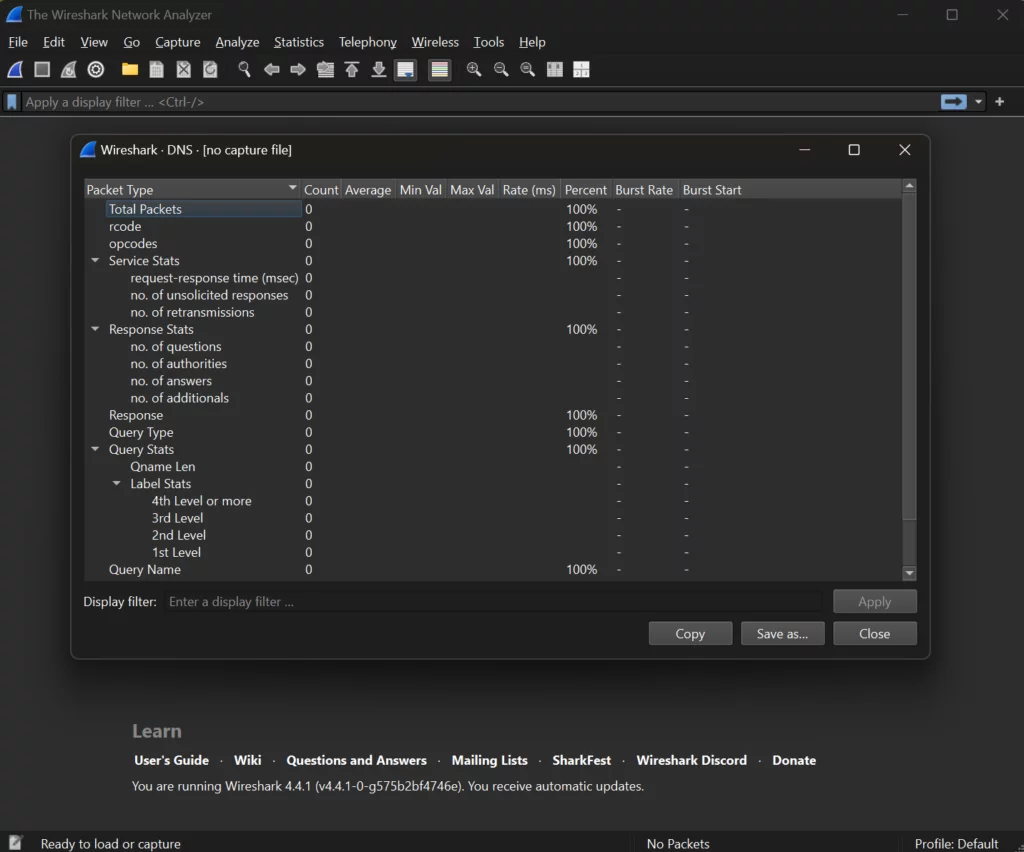

- Wireshark – аналізатор трафіку, який може виявляти шкідливі потоки даних. Потрібно записати DNS-трафік між клієнтами та вашим DNS-сервером, застосувавши фільтр DNS-трафіку. Потім дані зберігають у файлі PCAP (Packet Capture) і створюють скрипти для пошуку у файлі шаблонів підозрілої активності.

3. Використовуйте DNSSEC. DNS Security Extensions (DNSSEC) – це набір інструментів, що підвищує безпеку DNS. Перевіряючи автентичність відповідей на DNS-запити, DNSSEC допомагає запобігати атакам на кшталт отруєння кешу. Він гарантує цілісність і надійність даних.

Увімкнення захисту DNSSEC для домену передбачає такі кроки:

- Перевірте максимальне значення TTL (Time to Live) у доменній зоні.

- Підпишіть доменну зону.

- Створіть ланцюжок довіри.

Щоб увімкнути та підтримувати DNSSEC, потрібно вручну публікувати й оновлювати записи DS (Delegation Signer) у батьківській доменній зоні.

DNSSEC працює за принципом цифрових підписів. Адміністратор веде записи доменних імен і відповідних IP-адрес. Для кожного запису DNSSEC призначає унікальний цифровий підпис, тісно пов’язаний із ним. Усі відповіді DNSSEC зворотно сумісні та містять цифровий підпис.

4. Фільтруйте та блокуйте шкідливі домени. Використовуйте рішення для DNS-фільтрації, щоб блокувати доступ до відомих шкідливих вебсайтів за допомогою чорних списків, білих списків, фільтрації за категоріями та власних політик. Деякі сервіси DNS-фільтрації: AdGuard DNS, Cisco Umbrella і NextDNS.

Блокування шкідливих доменів забезпечує захист від мережевих загроз, як-от ransomware і фішинг, а також дає більше контролю над контентом і допомагає дотримуватися галузевих норм.

5. Управління інцидентами та реагування. Має бути чіткий план реагування на інциденти, пов’язані зі зловживанням DNS, а також план формування команди з управління інцидентами – фахівців із кібербезпеки та конфіденційності даних, юристів і представників бізнесу – щоб аналізувати вплив і мінімізувати наслідки.

Зазвичай реагування на інцидент починається тоді, коли команда безпеки отримує достовірне сповіщення від системи керування інформацією та подіями безпеки (SIEM). Далі команда має визначити, чи є подія інцидентом, і ізолювати уражені системи, щоб зменшити загрозу.

Іноді інциденти мають наслідки, на усунення яких потрібен тривалий час. У таких випадках компаніям може знадобитися відновити дані з резервних копій, мати справу з ransomware або повідомити клієнтів про компрометацію їхніх даних.

6. Регулярні оновлення та патчі. Підтримання програмного забезпечення й систем в актуальному стані допомагає захистити їх від відомих вразливостей, які можуть бути використані для зловживання DNS.

7. Стежте за повідомленнями від реєстратора домену. Уважно відстежуйте сповіщення від вашого реєстратора домену. Вони можуть надавати інформацію про підозрілі домени або можна звернутися до них по допомогу в ідентифікації, розслідуванні та розв’язанні будь-яких питань, пов’язаних із безпекою.

8. Слідкуйте за безпековими спільнотами та ініціативами. Це допомагає залишатися в курсі останніх тенденцій і загроз, пов’язаних зі зловживанням DNS. Крім того, це дає змогу організаціям ділитися своїм досвідом і найкращими практиками з іншими учасниками.

ICANN створила програму DNS Abuse Mitigation Program. Вона слугує централізованою платформою для ICANN, щоб опрацьовувати різні аспекти зловживання DNS, і покликана підтримувати спільноту ICANN у протидії шкідливій діяльності, пов’язаній із доменними іменами. ICANN застосовує такі заходи для боротьби зі зловживанням DNS:

- Проєкт Inferential Analysis of Maliciously Registered Domains (INFERMAL). Кіберзлочинці часто реєструють домени для фішингу, поширення шкідливого ПЗ та спам-кампаній. Є багато причин, чому ці актори віддають перевагу одним реєстрантам, а не іншим. Мета INFERMAL – системно аналізувати вподобання нападників.

- Форуми спеціальних інтересів з технологій (SIFT). Цей форум використовують для технічних обговорень і рецензування внесків щодо нових технологій і тенденцій, пов’язаних із системою ідентифікаторів інтернету. Це включає доменні імена та DNS, IP-адреси, номери автономних систем і різні призначення параметрів протоколів.

Зловживання DNS – серйозна загроза для компаній і користувачів. Однак за допомогою наведених вище заходів та інструментів можна знизити ймовірність і масштаб його впливу.

Шукаєте більше порад, як захистити бізнес онлайн? Відвідайте блог it.com Domains і зв’яжіться з нами в соцмережах.

Цю статтю перекладено штучним інтелектом, тому вона може містити неточності. Перегляньте оригінал англійською мовою.

Читайте також