Abuso DNS: tipi e contromisure

- di Ilona K.

Indice dei contenuti

Solo tra aprile e maggio 2024, l’Internet Corporation for Assigned Names and Numbers (ICANN) ha ricevuto 1.558 segnalazioni su diversi tipi di abuso, incluso l’abuso del DNS. Tuttavia, molti casi restano non rilevati, esponendo aziende di ogni dimensione al rischio di perdite dovute a cyberattacchi.

Il Domain Name System (DNS) è un componente cruciale del funzionamento di qualsiasi sito web. Funziona come il principale sistema di instradamento del traffico, assicurando che i siti si carichino correttamente e siano accessibili agli utenti. Proprio per la sua importanza, il DNS è diventato un bersaglio privilegiato per attacchi informatici distruttivi.

Se l’infrastruttura DNS non funziona bene, i siti web non si caricheranno correttamente. I criminali informatici possono reindirizzare il traffico verso server malevoli per rubare dati o installare malware, usando tecniche avanzate come il domain hijacking e il cache poisoning per infiltrarsi nei record e nell’infrastruttura DNS.

Secondo il Global DNS Threat Report 2022 di IDC, l’88% delle aziende ha sperimentato almeno un attacco DNS, con un costo medio di circa 942.000 dollari. In genere, le aziende subiscono circa sette attacchi all’anno.

Nel suo report 2024, Interisle, specializzata in tecnologia Internet e strategia di rete, ha rilevato che tra settembre 2023 e agosto 2024 sono stati registrati complessivamente 16,3 milioni di attacchi – il 54% in più rispetto all’anno precedente. Tra questi, 8,6 milioni hanno utilizzato domini unici, quasi il doppio rispetto all’anno passato.

Anche se in passato la sua azienda non è stata soggetta ad abusi del DNS, è importante comprendere la minaccia e mettere in atto misure di sicurezza per ridurre i rischi potenziali.

Che cos’è l’abuso del DNS?

Il DNS (Domain Name System) è un sistema che traduce i nomi di dominio leggibili dalle persone in indirizzi Internet Protocol (IP), che i computer utilizzano per identificarsi tra loro sulla rete.

L’abuso del DNS è un’attività malevola volta a compromettere l’infrastruttura DNS o a farla operare in modo non previsto. Le attività abusive includono la corruzione dei dati delle zone DNS, l’acquisizione del controllo amministrativo di un name server e l’invio massivo di migliaia di messaggi al DNS per degradare i servizi di risoluzione dei nomi.

Tipi di abuso del DNS

Secondo l’Internet and Jurisdiction Policy Network*, ICANN riconosce cinque principali categorie di abuso del DNS:

- Botnet. Una botnet è una rete di dispositivi infetti da malware (bot) che seguono i comandi di un server centrale di command and control (C&C). In questo tipo di abuso DNS, i nomi di dominio vengono usati per identificare gli host che controllano le botnet e insiemi di computer infetti da malware. Questi possono essere impiegati per svolgere varie attività malevole, come campagne di spam o phishing.

- Malware. Nomi di dominio che consentono l’hosting e la distribuzione di software dannoso o invasivo, che può essere installato sui sistemi degli utenti finali senza la loro conoscenza o consenso.

- Pharming. Un tipo di frode in cui qualcuno si spaccia per il sito di un’altra persona per rubare informazioni. L’attaccante modifica l’indirizzo IP di un nome di dominio noto. Quando gli utenti visitano il sito con l’IP alterato, vengono indirizzati al sito dell’attaccante, camuffato per sembrare quello del legittimo proprietario del dominio.

- Phishing. Gli attaccanti creano siti web falsi che sembrano autentici. Lo fanno per rubare informazioni sensibili come nomi utente e password. Possono utilizzare il DNS per reindirizzare gli utenti verso questi siti fasulli.

- Spam. Viene utilizzato come mezzo per distribuire le forme di abuso del DNS sopra menzionate. Ciò include i domini pubblicizzati in campagne di email non autorizzate e massicce o usati come nomi per sistemi di scambio di email di spam.

La gamma più ampia di minacce alla sicurezza del DNS include:

- Attacchi Denial of Service (DoS). Gli attacchi DoS sono progettati per rendere un sito o un server inaccessibile, facendolo diventare non reattivo. Questo può essere ottenuto in diversi modi, per esempio inondando il sito di così tanto traffico da impedirgli di rispondere alle richieste. In alternativa, l’attaccante può sfruttare vulnerabilità di sicurezza del sistema per renderlo instabile.

- Attacchi Distributed Denial of Service (DDoS). Gli attacchi DDoS mirano a sopraffare siti web o server con traffico proveniente da più fonti, rendendo il sito inaccessibile.

- Cache poisoning. L’attaccante invia risposte DNS false alle query. Induce il server a ritenere corretti dati errati per un determinato dominio. Il server memorizza questa risposta sbagliata nella propria cache e la fornisce quando vengono effettuate ricerche successive.

- Attacchi ai protocolli. Sfruttano una funzionalità specifica o un bug di implementazione in un protocollo installato sul computer della vittima per consumare risorse in misura eccessiva.

*L’Internet and Jurisdiction Policy Network è un’organizzazione multi-stakeholder che mira ad affrontare le sfide che sorgono tra Internet globale e le giurisdizioni nazionali.

Il Segretariato di questa organizzazione facilita un processo politico globale che coinvolge oltre 400 stakeholder chiave tra governi, le più grandi aziende Internet al mondo, operatori tecnici, gruppi della società civile, mondo accademico e organizzazioni internazionali in oltre 70 Paesi.

Come contrastare l’abuso del DNS

Comprendere il rischio potenziale è il primo passo – vediamo ora che cosa si può fare per proteggere la sua azienda dall’abuso del DNS.

1. Registri un dominio con la sicurezza in mente. Se desidera creare un nuovo dominio, verifichi l’estensione del dominio o, almeno, legga le recensioni. Altrimenti potrebbe imbattersi in un’estensione come .ICU, nota per l’invio di spam. A dicembre 2019 si erano registrati 6.799 tentativi di inviare spam da domini .ICU. Successivamente ICANN ha deciso di procedere con una pulizia di questa estensione, rimuovendo la maggior parte dei domini. Se acquista un dominio con un suffisso dalla cattiva reputazione, potrebbe finire per perderlo o danneggiare la sua immagine usando quell’estensione.

Quando registra un dominio già utilizzato, controlli la sua cronologia. Questo include quali siti sono stati ospitati in precedenza sul dominio, che tipo di backlink avevano e chi lo ha posseduto. Il modo più semplice per farlo è su Wayback Machine oppure utilizzando il servizio Who.is, che fornisce i dati WHOIS.

2. Monitori e analizzi regolarmente il traffico. Imposti sistemi di monitoraggio del DNS per rilevare attività sospette. Ecco alcuni strumenti per analizzare il traffico e individuare schemi anomali che indicano un attacco o un abuso:

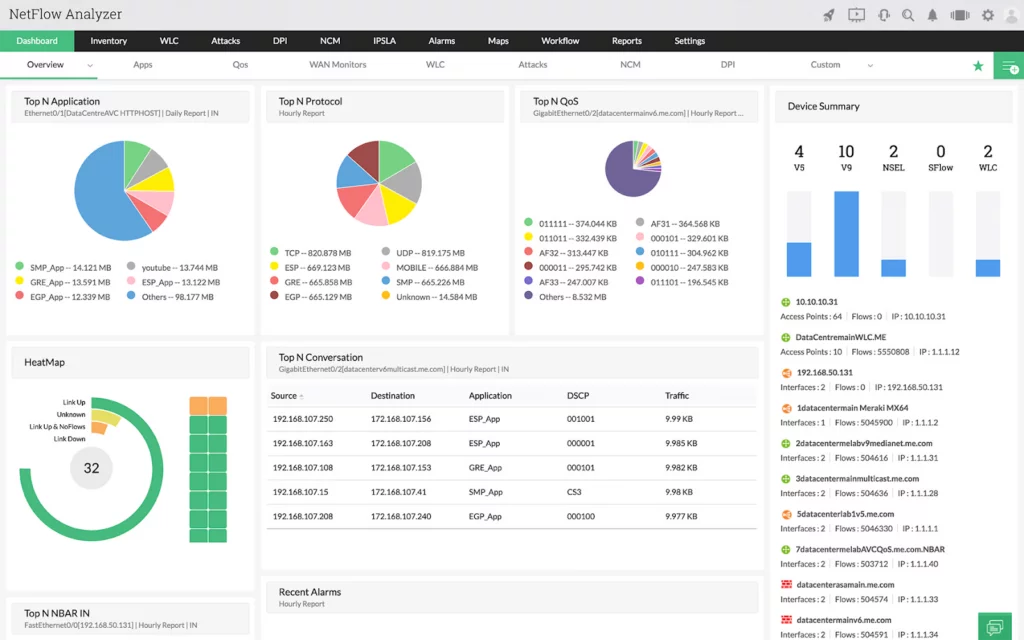

- ManageEngine NetFlow Analyzer raccoglie e analizza i dati del traffico di rete. Questo strumento fornisce informazioni in tempo reale sul traffico e consente di monitorare, analizzare e gestire l’attività di rete.

Fonte: GEEKFLARE

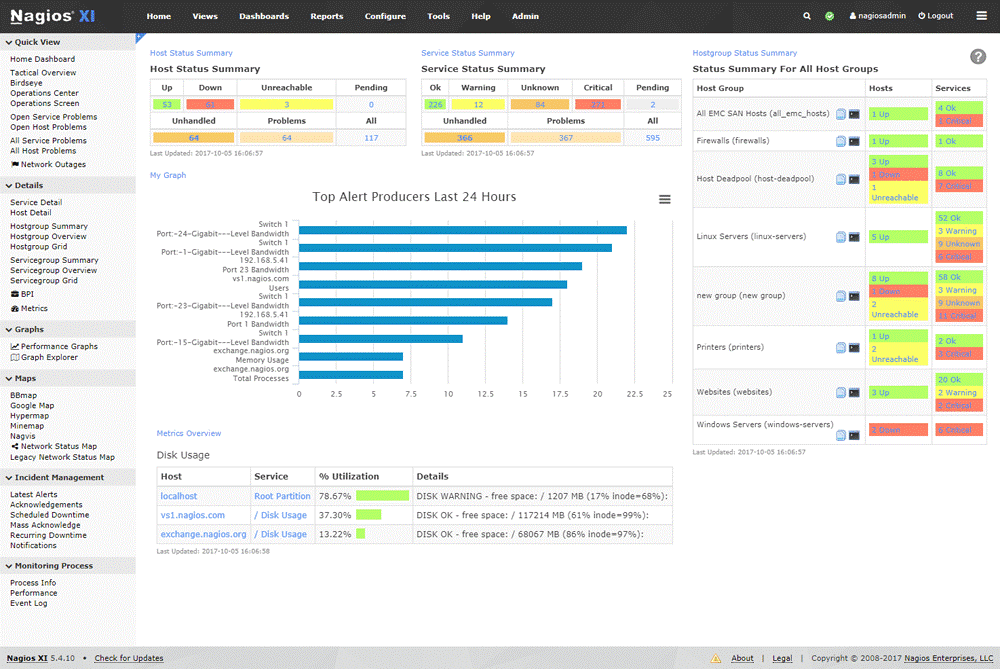

- Nagios consente di tenere traccia del traffico DNS sulla sua rete. Genera report dettagliati e presenta i dati di monitoraggio del DNS in formato visivo, inclusi grafici, tabelle e dashboard.

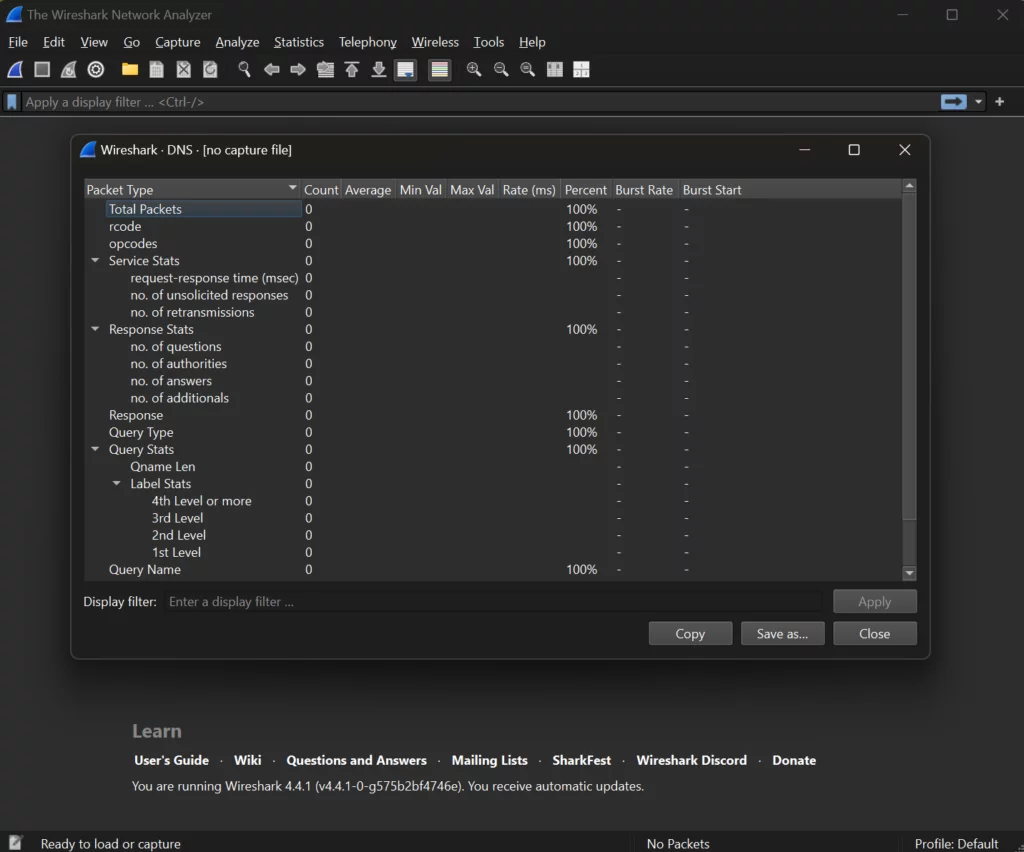

- Wireshark, un analizzatore di traffico che può rilevare flussi di dati malevoli. Occorre registrare e aprire il filtro del traffico DNS tra i client e il proprio server DNS. Poi si salvano i dati in un file PCAP (Packet Capture) e si creano script per cercare nel file schemi di attività sospette.

3. Utilizzi DNSSEC. Le DNS Security Extensions (DNSSEC) sono un insieme di strumenti che aumentano la sicurezza del DNS. Verificando l’autenticità delle risposte alle query DNS, DNSSEC aiuta a prevenire attacchi come il cache poisoning. Garantisce l’integrità e l’attendibilità dei dati.

Abilitare la protezione DNSSEC per un dominio prevede i seguenti passaggi:

- Verificare il valore massimo di TTL (Time to Live) nella zona del dominio.

- Firmare la zona del dominio.

- Creare una catena di fiducia.

Per abilitare e mantenere DNSSEC, è necessario pubblicare e aggiornare manualmente i record DS (Delegation Signer) nella zona del dominio padre.

DNSSEC funziona secondo il principio delle firme digitali. L’amministratore mantiene i record dei nomi di dominio e dei corrispondenti indirizzi IP. Per ciascun record, DNSSEC assegna una firma digitale univoca strettamente associata ad esso. Tutte le risposte di DNSSEC sono retrocompatibili e includono una firma digitale.

4. Filtri e blocchi i domini malevoli. Usi soluzioni di filtraggio DNS per bloccare l’accesso a siti noti come malevoli utilizzando blacklist, whitelist, filtri per categoria e politiche personalizzate. Alcuni servizi di filtraggio DNS includono AdGuard DNS, Cisco Umbrella e NextDNS.

Il blocco dei domini malevoli garantisce protezione contro minacce di rete come ransomware e phishing, consente un maggiore controllo sui contenuti e il rispetto delle normative di settore.

5. Gestione e risposta agli incidenti. Si doti di un chiaro piano di risposta agli incidenti legati all’abuso del DNS e preveda la creazione di un team di gestione degli incidenti – esperti di cybersecurity e privacy dei dati, legali e stakeholder aziendali – per analizzare e mitigare l’impatto.

Di solito, la risposta a un incidente inizia quando il team di sicurezza riceve un alert attendibile da un sistema SIEM (Security Information and Event Management). Il team dovrebbe quindi stabilire se l’evento rientra nella definizione di incidente e isolare i sistemi colpiti per mitigare la minaccia.

Talvolta gli incidenti hanno conseguenze che richiedono molto tempo per essere risolte. In questi casi, le aziende possono dover ripristinare i dati dai backup, gestire un attacco ransomware o avvisare i clienti che i loro dati sono stati compromessi.

6. Aggiornamenti e patch regolari. Mantenere software e sistemi aggiornati aiuta a proteggerli dalle vulnerabilità note che potrebbero essere sfruttate per l’abuso del DNS.

7. Segua i registrar di nomi di dominio. Tenga d’occhio le notifiche del suo registrar di nomi di dominio. Possono fornire informazioni su domini sospetti, oppure può chiedere il loro supporto per identificare, indagare e risolvere eventuali problemi legati alla sicurezza.

8. Segua le community e le iniziative di sicurezza. Resti aggiornato sulle ultime tendenze e minacce relative all’abuso del DNS. Inoltre, questo consente alle organizzazioni di condividere esperienze e buone pratiche con gli altri partecipanti.

ICANN ha istituito un DNS Abuse Mitigation Program. Questo programma funge da piattaforma centralizzata per consentire a ICANN di affrontare vari aspetti dell’abuso del DNS e mira a supportare la community di ICANN nella mitigazione delle attività dannose associate ai nomi di dominio. ICANN adotta le seguenti misure per combattere l’abuso del DNS:

- Il progetto Inferential Analysis of Maliciously Registered Domains (INFERMAL). I criminali informatici registrano spesso domini per attività di phishing, distribuzione di malware e campagne di spam. Ci sono molti motivi per cui questi attori preferiscono determinati registranti rispetto ad altri. L’obiettivo di INFERMAL è analizzare in modo sistematico le preferenze degli attaccanti.

- I forum tematici su tecnologia (SIFT). Questo forum è utilizzato per discussioni tecniche e contributi di revisione sulle tecnologie emergenti e le tendenze legate al sistema degli identificatori di Internet. Ciò include i nomi di dominio e il DNS, gli indirizzi IP, i numeri dei sistemi autonomi e varie assegnazioni di parametri di protocollo.

L’abuso del DNS è una minaccia seria per aziende e utenti. Tuttavia, con l’aiuto delle misure e degli strumenti menzionati sopra, può ridurne la probabilità e l’impatto.

Cerchi altri suggerimenti per proteggere la sua azienda online? Visiti il blog di it.com Domains e ci contatti sui social.

Questo articolo è stato tradotto da un'intelligenza artificiale e può contenere imprecisioni. Consulta l'originale in inglese.

Leggi anche